copyright ©️ Shell Jessica Kaela MAHJOUBI – première publication : février 2025 – dernière mise à jour : Feb. 2026

La géolocalisation numérique abusive fait partie des outils des nouvelles ingénieries d’usurpation d’identité et d’élimination organisées par des groupements criminels physiques/numériques coordonnés

1 – La géolocalisation physique à des fins criminelles

3 – Le marquage identifiant numérique sur vêtements à l’insu de son acheteur, porteur ou revendeur.

4 – La géolocalisation par rendez-vous physiques enregistrés dans des plateformes santé grand public

5.0 Que faire face à cette grille d’intervention criminelle physique / numérique coordonnée ?

6 – La géolocalisation physique abusive par données de réservation d’hébergement depuis des plateformes de booking de tourisme

8 – La géolocalisation physique depuis les réseaux sociaux Facebook, WhatsApp, Telegram etc…

11– Le détournement d’enregistrement numérique de géolocalisation et de marquage numérique identifiant au service des fausses narrations de groupements criminels physiques/numériques

12– Le « ID SWAP » par faux marquage numérique identifiant

1 – La géolocalisation physique à des fins criminelles

L’usage abusif de la géolocalisation est d’abord physique avec des « chouf », des « guetteurs » (« street watchers »= individu observateur/informateur de terrain souvent utilisés à des fins de préparation d’actes criminels) qu’ils soient fixes dans la rue, dans chaque station de métro, dans les salles de sport ou des commerces complices du crime organisé ou qu’ils soient des « guetteurs » mobiles dans l’espace avec des jobbers forcés à géolocaliser voire suivre, stalker une personne cible à des fins criminelles.

Fixes ou mobiles dans l’espace, ces observateurs de rue doivent très souvent de l’argent à des organisations criminelles, sous lesquelles ils travaillent gratuitement car sous contrainte de mort… et à chaque géolocalisation d’une cible, ils doivent en informer une ou plusieurs applications dont des messageries privées spécialement créés par des donneurs d’ordres, le plus souvent anonymes et inconnus de ces « chargés de marquage numérique et de géolocalisation terrain ».

2 – La géolocalisation numérique depuis le terrain physique à des fins de surveillance dans l’espace public

La géolocalisation numérique se déroule avec la reconnaissance biométrique faciale ou par les empreintes digitales principalement (parfois aussi par des accessoires, tatouages, signes distinctifs comme des vêtements spécifiques), dans la rue ou dans les parties communes de bâtiments par les caméras de surveillance ou d’autres dispositifs. Cela va jusqu’aux paiements électroniques par carte bancaire, les passages avec carte d’abonnement de transports urbains, parking ou péage d’autoroute ou d’autres dispositifs de bornage de signal mobile par votre téléphone mobile, bornage d’identification administrative (carte vitale chez le pharmacien, présentation spontanée à un guichet de mairie ou au service des impôts, etc…) ou bien par bornage d’objets avec NFC ou par bornage depuis des dispositifs de scan de pièces administratives par exemple.

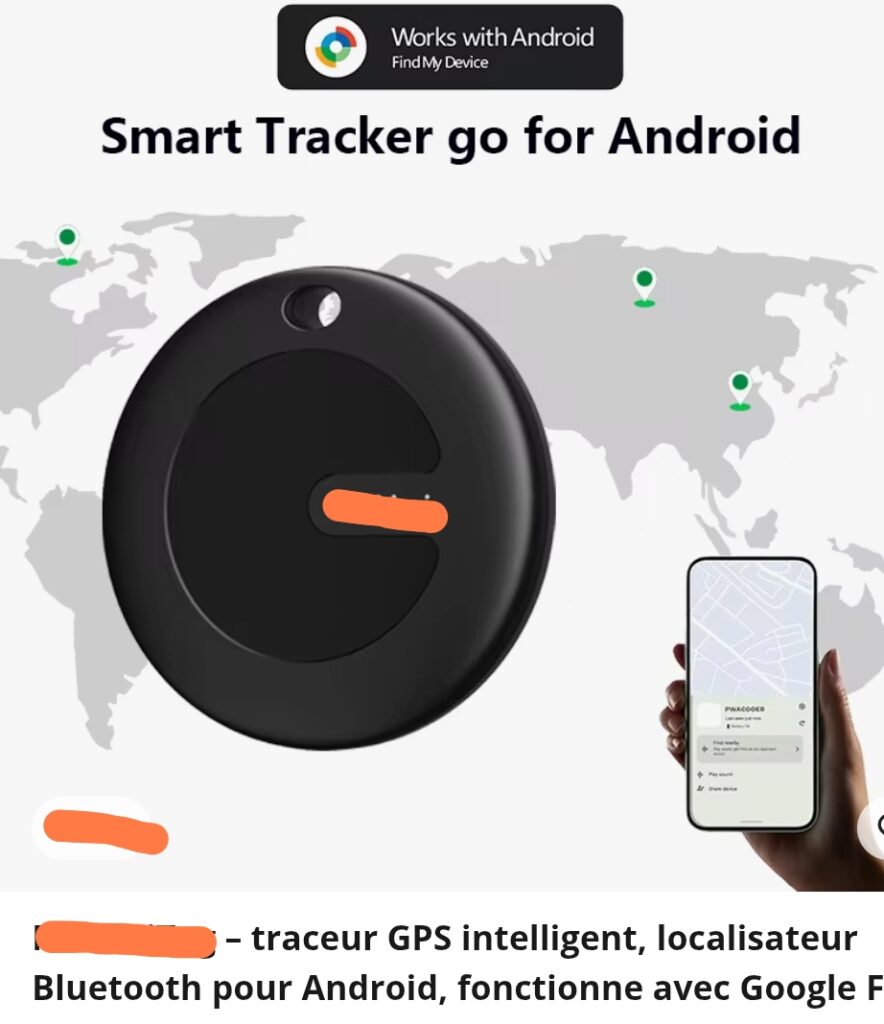

Cela peut être un simple dispositif traceur GPS collé, une montre connectée ou un porte-clé pour localiser et retrouver des objets, son chat, ses enfants ou sa propre voiture…

Les marquages numériques identifiants les plus fiables sont nos authentiques pièces d’identité avec nos marqueurs biométriques (empreintes, photo de notre visage voire empreintes palmaires, iris de l’œil, etc…) avec leur composant NFC intégré. Des cartes d’identité professionnelle d’entrée, des cartes de transports urbains, une tablette avec une carte sim attribuée à une vraie identité d’entreprise jouent le même rôle de clé d’entrée et marqueur identifiant numérique.

3 – Le marquage identifiant numérique sur vêtements à l’insu de son acheteur, porteur ou revendeur.

Des vêtements de vie quotidienne contiennent de plus en plus un QRcode qui peut, sans l’accord de son acheteur, lui être assigné ou assigné à une autre personne par glissement sur une fausse identité copiant celle de l’acheteur d’origine.

Regardez attentivement les languettes de certaines chaussures : on trouve de plus en plus de QR codes incrustés sur la languette de diverses chaussures. Est-ce pour tracer l’authenticité de la chaussure de marque ou bien est-ce utilisé à des fins de traçage de l’acheteur ? Enfin la personne qui les porte… en est-elle l’acheteur, le revendeur ou quelqu’un qui les a volées pour les revendre ??? Enfin, en cas d‘ingénierie d’usurpation d’identité, ce type de dispositif avec QRcode peut, avec de faux emails et de fausses factures faire glisser la propriété des chaussures vers une ou plusieurs autres personnes qui n’existent même pas avec fausses pièces d’identité pour remplacer l’unique et vrai acheteur qui est logiquement le seul à les porter, vu que ce sont ses chaussures personnelles…

Quelques conseils face aux vêtements / accessoires marqués par des QRcodes ou de tous autres marquages identifiant abusifs :

– Après l’achat d’un vêtement ou d’une paire de chaussures avec barcodes ou QRcode incrusté à l’intérieur : dès réception des produits, fermer définitivement votre compte du site e-commerce où vous avez effectué l’achat, cela fait partie de votre droit à l’effacement de vos données personnelles (droit à l’oubli).

– Retirer les étiquettes, QRcode et codes barres

– Si un objet personnel a été « piraté » et est sujet d’une confusion avec des acheteurs fictifs qui ont de fausses identités clonées sur des variations de vos nom et prénom(s), cela permet aux groupements criminels de d’inventer de faux narratifs avec de potentiels risques de sécurité trop importants, à cause de la confusion, du flou indispensable absolument scandaleux qu’ont créés de toutes pièces ces réseaux criminels numériques interconnectés à des réseaux de complices corrompus. Donc pour vous, la victime de ces usurpations d’identité, il n’y a pas d’autres solutions que de les détruire puis de les jeter.

Dans les scénarios d’usurpation d’identité, un même objet vous appartenant est alors assigné… à plusieurs fausses identités, ceci par la création de faux complètement abusifs via des documents caducs ou contrefaits sous plusieurs personas fictifs portés physiquement par des jobbers marionnettes étant présents simultanément aux mêmes lieux que la victime.

4 – La géolocalisation par rendez-vous physiques enregistrés dans des plateformes santé grand public

Ce sont aussi de simples rendez-vous enregistrés notamment sur des plateformes comme Doctolib, site commercial devenu un passage quasi obligatoire pour tout rendez-vous avec un professionnel de santé. La confidentialité patient-médecin y égale le zéro pointé (on se passerait bien du one-time-password ou OTP par numéro mobile, d’avoir l’obligation d’y inscrire notre numéro de sécurité sociale ainsi que des SMS de rappel de rendez-vous… – SMS qui vous géolocalise dans le temps et l’espace par bornage d’antenne de téléphonie mobile : juste parfait pour vous placer opérationnellement dans la grille d’intervention des groupements criminels organisés, notamment en mobilisant et déplaçant cette grille d’individus criminels autour de vous lors de vos déplacements avant, pendant ou après votre rendez-vous. Alors que des emails suffisent amplement pour des confirmations d’inscription et de rdv, en plus des rappels intempestifs impossibles à désactiver, pourquoi ces nombreux SMS ?

La géolocalisation abusive par le biometric (health) data hijacking soit le détournement de marqueurs identifiants biométriques médicaux (implants, prothèses)

Sur certains forums et groupes Telegram privés, cartes de mutuelle et droits d’assurance santé ne sont pas seulement à vendre ou à louer avec la complicité de professionnels de santé sous contrainte de mort de réseaux criminels… Les bases de données des prothèses corporelles souvent détenues par des acteurs privés à l’étranger sont une mine d’informations réexploitables par des groupements criminels numériques. Ainsi… vos implants dentaires peuvent se retrouver en vente alors que vous êtes 100% vivant et que votre dent est toujours parfaitement vissée dans votre mâchoire (maintenance oblige) ! Bien qu’il existe un marché de recyclage de matériaux médicaux précieux (prothèses dentaires en or ou en argent massif, implants techniques, prothèses d’articulations, exo-squelettes, etc…), quel professionnel de santé sérieux est prêt à détruire sa carrière pour se rendre complice de vente de prothèses déjà mises sur une personne toujours vivante ?

Mes conseils pour vous protéger du biometric (health) data hijacking face aux organisations criminelles physiques numériques coordonnées

Pour les usagers d’implants futurs et présents (et leur famille) :

Se faire poser un ou plusieurs implants dentaires est une excellente initiative qui vous sauvera la santé, surtout si vous en avez besoin.

- Ne consultez que des professionnels d’implantologie reconnus par les autorités de santé locales.

- Pour un bon service, respectez toujours les professionnels de santé en particulier ceux qui veulent vraiment vous aider. Cependant si des signaux faibles indiquent que le service ne va pas 1) ni dans la direction de votre santé durable 2) ni dans celle d’un suivi en toute sécurité : vous êtes libre dans vos choix, notamment dans celui de bien vous informer pour éviter de tout refaire faire (comme par hasard… alors que c’était évitable si vous l’aviez su…)

- Un vrai professionnel d’implantologie vous remettra toujours une attestation d’authentification de votre implant en papier avec la date d’intervention, les coordonnées du professionnel et les références uniques, le nom, la marque et les caractéristiques techniques de votre implant. Il existe des services de recherche digitale s’adressant à des implantologues (ceci à partir d’une radio dentaire de votre implant), grâce à une intelligence artificielle « faisant le matching » entre la radio de l’implant et plusieurs bases de données de milliers de références. Si vous ne retrouvez plus cette attestation, il reste cette solution venant de fournisseurs privés médicaux de services numériques biométriques, ce qui permet d’intervenir et de restaurer votre précieux implant au plus rapide et efficace.

S’informer est la meilleure des préventions.

- Pensez à ramener votre certificat original d’implant lors des maintenances pour la surveillance de votre implant dentaire. D’autres professionnels au sein du même établissement de santé peuvent être amenés à contrôler que c’est bien vous qui détenez votre implant et non pas un imposteur qui se fait passer pour vous avec des copies sous faux noms se présentant chez le même professionnel…

Les groupements criminels numériques copient, modifient des bases de données santé qu’ils revendent à des criminels paramilitaires et autres trafiquants de fausses identités administratives… Qui est gagnant dans tout ça ?

Rendez-vous chez un médecin, achat de médicaments, courses du quotidien dans les commerces de proximité, livraison de colis ou de repas : comment s’organise la grille opérationnelle des intervenants criminels ?

5 – La géolocalisation physique abusive par données de commande et de livraison… à partir de vos données personnelles et biométriques

Commander en ligne et attendre le sms ou l’email de confirmation d’arrivée de son colis : un geste désormais quotidien dans nos vies d’homo sapiens « numericiens« … S’ajoutent à ces services, les livraisons de courses et de repas par scooter et vélo, eux aussi sujet à des géolocalisations numériques et physiques abusives.

Hélas, vos données comme votre nom, votre adresse personnelle, votre email, votre numéro de mobile combinées parfois à votre visage, voire vos empreintes digitales, tout cet ensemble concaténé aux données de la date et lieu de retrait colis est devenu un trésor pour les groupements criminels organisés physiques/numériques, lesquels peuvent être sollicités pour planifier une agression dans vos déplacements ou bien sur place, un remplacement par paquet piègé, un accident « ré-arrangé », exactement au moment et à l’endroit de rendez-vous pour retirer vos paquets ou bien en chemin pour y aller ou en revenir.

Mes conseils

a – N’utilisez plus jamais ni votre nom, ni votre adresse personnelle, ni votre email, ni votre numéro de mobile pour vos comptes de site e-commerce ainsi que pour les coordonnées de destinataire de vos colis

b – Pour les achats (onéreux ou non) en point de vente physique : assurez-vous de récupérer vos achats immédiatement et non « plus tard dans la journée », « le lendemain » ou à une date inconnue annoncée par email. Ne payez pas si la marchandise ne peut pas être retirée immédiatement après votre paiement.

c – Évitez les site e-commerce : dont les services de livraison sont parfois uniquement proposés à votre domicile ou à une adresse fixe (Amazon, etc…), qui demandent une authentification OTP par SMS à l’inscription (Aliexpress, Amazon), qui demandent une authentification de compte par données biométriques (visage, chez Aliexpress).

d – Variez vos façons de vous déplacer dans vos trajets en les rendant les moins prévisibles possibles, même si c’est compliqué parfois… Les organisations criminelles physiques/numériques semblent bénéficier d’algorithmes hackés qui enregistrent vos déplacements pour placer et déplacer leur grille d’intervenants-esclaves urbains exactement là où vous êtes sensé(e) être. Mais quel est leur objectif en modélisant tous vos déplacements de façon prédictive alors que vous n’avez rien à vous reprocher? Est-ce pour adapter des ressources humaines et matérielles, mais pour quel projet ? Faire le script d’une mise en scène de téléfilm ou préparer des attaques « rentables » et adaptables grâce à une équipe aux ordres de paramilitaires criminels avec leurs ressources d’esclaves mobiles et dédiés pour traquer des innocents depuis leur « to-do list » de types de gens à éliminer ? Ces paramilitaires, exploitent des étudiants prostitués et d’autres pions déguisés en « employés », tous localisateurs complices de faits criminels dans l’espace public comme dans des commerces du quotidien comme les supermarchés. Ils peuvent jusqu’à remplacer des denrées alimentaires saines par des denrées empoisonnées. Ces mêmes individus, tous membres de groupes Telegram criminels, se coordonnent par groupes physiques synchronisés lors de raids programmés dans la même grille géographique d’un même quartier, de supermarchés en supermarchés pour traquer des vulnérables isolés.

Paramilitaires, dealers et prostitués pions de rue, pseudo-employés, supermarchés escrocs, administrateurs de groupes criminels sur Telegram, etc… ainsi que leurs commanditaires en col blanc incarnent tous une vraie insécurité pour toutes les populations.

d – Restez alerte et physiquement prêt(e)

e – Apprenez à bien observer les comportements trop suspects : un homme qui fait des allers-retours répétitifs vers vous parfois tout en écrivant continuellement sur son smartphone (il indique à ses complices l’emplacement où vous agresser ou les informe de vos actes anodins pour une intervention à caractère criminel),un même homme qui vous suit lors de vos déplacements et s’arrête exactement quand vous vous arrêtez même à plusieurs centaines de mètres, des inconnus qui vous approchent physiquement alors que vous ne les connaissez de nulle part, des individus au regard fixé sur vous qui se succèdent tout autour de vous, des jeunes au look junkie, dealer ou sans-abri empruntant le même chemin que vous et qui rentrent dans des immeubles pierre de taille/bourgeois et qui vous regardent fixement avec un sourire coincé, des séries de plusieurs dizaines d’individus dangereux à lunettes noires (groupes de paramilitaires, prostitués hommes dealers et leurs clients consommateurs de drogues urbaines) qui se succèdent dans la même rue où vous marchez et qui vous filment tout en vous souriant, etc…

f – Observez également la sociologie des individus qui tournent autour de vous : est-ce que ce sont des jeunes étudiants sans-abri ou des membres de groupes Telegram avec offre et demande de jeunes prostitués urbains ? Des trafiquants de drogue hyper mobiles ? Y a t’il un type physique particulier comme ont les groupes d’hommes paramilitaires hyper dangereux, une origine ethnique, un phénotype plus présents que d’autres ? (maghrébin, juif, asiatique, des touristes anglophones, des personnes d’Afrique ou des Outre-Mer ou au contraire des morphologies blanches caucasiennes telles qu’on en voit plus dans certaines professions institutionnelles ou dans des milieux plus sélectifs en Europe), est-ce que ce sont des franges de population sujettes à des problématiques de santé mentale ou physique (alcoolisme, addiction aux drogues, troubles psychiatriques, visage et corps marqués par la torture, l’esclavage sexuel ou par d’autres infirmités physiques suite aux maltraitances répétitives et quotidiennes des groupements paramilitaires, etc…) ?

g – Soyez vigilants quant au comportement de certains commerçants avec services de réception colis (ce qui est valable pour les praticiens de santé, etc..) ou du personnel comme des employés de divers secteurs (commerces de proximité, restauration, santé, entretien, logistique, etc…) notamment quand ils deviennent soudainement très agressifs alors que vous les connaissiez depuis des années : c’est le signe qu’ils sont sous contrainte d’organiser des faits criminels contre votre personne et que vous représentez désormais un danger pour eux juste parce que vous mettez les pieds dans leur commerce ou dans le bâtiment où ils travaillent… La même chose peut s’appliquer avec des sociétés de transport sous contrainte de vous signaler auprès des groupements criminels,alors que vous n’êtes strictement pour rien dans les menaces de mort que ces commerçants / employés subissent venant de ces mêmes groupes paramilitaires qui participent très activement à détruire une à une absolument toutes les structures de notre société.

Suite à ce qu’il faut éviter par mon expérience, voici mes recommandations :

I – Avoir l’automatisme d’utiliser des données de remplacement à usage unique pour vos livraisons

II – Choisir des services de livraison avec QRcode reçu par email

III – Toujours avoir à votre disposition l’accès à vos emails, appli bancaire éventuellement (sans montrer vos coordonnées), avec preuve d’achat, preuve de paiement en cas de nécessité de prouver que c’est bien vous qui avez effectué et payé votre commande.

IV – N’allez que chez des commerçants où vous vous sentez en sécurité et qui sont non contraints par des groupements criminels organisés.

V – Avec les applis mobiles e-commerce : pensez à 1) bien noter votre password, notamment sur les sites chinois très en vogue et à 2) le revérifier sur votre gestionnaire de mots de passe pour ne pas avoir besoin de mettre un numéro de mobile pour recevoir un SMS notamment en cas de bug. Ensuite pensez à 3) désinstaller vos applis de e-commerce juste après avoir réglé vos achats et à supprimer votre carte bancaire virtuelle juste après paiement (c’est possible et gratuit avec des applis bancaires internationales comme Wise ou Revolut disponibles pour les ressortissants et résidents des pays d’Europe, d’Amérique dont les USA et le Brésil, de plusieurs pays d’Asie dont l’Inde, le Japon, etc… Ces deux applis mobiles ont été testées et sont décrites (de façon indépendante et sans sponsoring) sur la page Electronic Payment). Vous continuerez le suivi depuis la version web si nécessaire. Après collecte de vos colis chez votre commerçant, il est mieux de 4) supprimer votre compte de site e-commerce et d’en recréer un nouveau pour votre prochaine commande sur votre appli… que vous réinstallerez.

VI – Si la grille des intervenants criminels harceleurs occupent en groupe organisé les mêmes rayons de supermarchés où vous êtes exactement, vous devez prendre en compte le risque de remplacement de denrées alimentaires saines par des denrées alimentaires empoisonnées… Ainsi que toute l’ingénierie sociale pour vous forcer à prendre une denrée alimentaire empoisonnée plutôt qu’une autre qui ne le serait pas (voir en dessous pour les conseils opérationnels détaillés).

5.0 Que faire face à cette grille d’intervention criminelle physique / numérique coordonnée ?

La grille est une organisation basée à la fois sur des moyens numériques et un dispositif géolocalisé composé de ressources physiques criminelles mobiles qui convergent automatiquement, tel un raid de prédateurs ou un essaim de drones, vers toutes les géolocalisations captées d’une cible physique dans un but de la traquer pour organiser des actes destinés à l’éliminer. Leurs commanditaires sont des administrateurs de groupes de l’appli Telegram ou des intermédiaires criminels œuvrant pour des clients. On peut parler de groupes criminels satellites ubérisés improvisés. Dans tous les cas, les membres reçoivent des ordres venant de flux de données diffusées sous forme d’alertes automatiques sur appli mobile complémentaires à des injonctions parfois extrêmement violentes de paramilitaires au visage cagoulé qui leur sont anonymes et parfois invisibles. On peut parler d’une guérilla hybride, d’un terrorisme urbain d’un nouveau type qui prend pour cibles des personnes souvent innocentes.

A la fois physique et numérique, elle utilise des ressources humaines à très bas coût (voire gratuites pour causes de dettes infinies avec maltraitances répétitives par les paramilitaires qui les pilotent), chargées de suivre, stalker, localiser en permanence avec un smartphone et habillée de façon codée pour sur-terroriser une cible isolée en incapacité de se défendre (les causes : état physique, civil non armé, police inexistante, corruption, dysfonctionnements administratifs, typologie de victime sujette à être privée abusivement de ses droits, âge, déficience mentale, moyens financiers, etc…)

Éviter ces cinq erreurs :

1 – croire que ne voir que des criminels en bas de chez vous, sur votre chemin, à la salle de sport, dans votre lieu de travail, dans les administrations, dans le métro ou au supermarché, c’est « normal ».

2 – croire que vous n’avez pas d’instinct de conservation de votre vie, que l’intuition et le « gut feeling » ça n’existent pas, malgré les difficultés extrêmes que ces réseaux organisés vous affligent dans l’impunité la plus totale.

3 – croire que des personnes embauchées à des postes, vos voisins, vos amis, vos relations professionnelles, etc.. ou vos proches vont vous aider face à ces groupes de réseaux criminels urbains/numériques qui vous stalkent au moindre déplacement.

4 – croire que les rendez-vous que vous recevez sont des vrais rendez-vous, alors que ce sont des géolocalisations horodatées (un « où et quand ») avec agressions organisées.

5 – croire qu’il est possible de changer quoi que ce soit dans un système qui subit beaucoup trop de dysfonctionnements.

Ce qui est essentiel en revanche

- Savoir repérer la typologie des intervenants de la grille d’intervention criminelle

- Repérer les lieux, institutions, medias et employés complices de réseaux criminels et désormais dangereux

- Repérer immédiatement quand la grille se concentre physiquement autour de vous

- Faire en sorte de rendre visible ces individus membres de ces réseaux criminels organisés qui vous harcèlent

- Se mettre en sécurité en regardant à 360 degrés même en marchant, avoir une bonne maîtrise mentale et des capacités physiques pour vous sauver : savoir courir, monter et descendre des escaliers rapidement, s’accroupir, traverser plusieurs fois rapidement, etc…

- Etre agile sur les marquages identifiants et sur la géolocalisation que vous générez vous-même, qu’ils soient physiques et numériques : faire des bornages inutiles, faire des allers-retours totalement incohérents, aller n’importe où pour rien y faire, faire des distances courtes concentrées autour d’un point, utiliser des cartes bancaires virtuelles à usage temporaire (sans en changer toutes les 5 minutes… Les systèmes automatisés de votre appli bancaire et de Google wallet ne voient pas d’un bon œil ce type de transactions trop rapides avec trop de numéros CB différents) , idem pour les livraisons : n’utiliser que des données de remplacement, varier les habitudes de déplacement, etc…

5.a – Exemple d’application de la géolocalisation et du marquage abusifs : l’usage de techniques de forçage amplifié par une situation organisée de mise en danger, le tout orchestré par des groupements criminels physiques et numériques coordonnés

Une technique de forçage c’est simplement de l’ingénierie sociale. Ces techniques sont utilisées pour vous forcer à faire un acte que vous ne voulez pas faire, un acte allant dans des objectifs de rentabilité financière par des moyens reconnus comme le marketing (exemple : les magasins Ikea installent des parcours de rayons vous « incitant » à acheter des articles que vous n’auriez pas pensé à acheter). D’autres moyens qui relèvent de l’escroquerie en bande organisée passent également et surtout par des situations préparées à l’avance où il faut prendre une décision urgente rapidement. Tout cela est organisé par des groupements criminels avec des objectifs malveillants comme le vol de mot de passe, les usurpations d’identité, le vol de numéro de carte bancaire et d’autres tentatives que vous devez savoir déjouer.

Exemple de vie quotidienne : au rayon viandes de supermarché, nous choisissons tous la barquette de notre viande préférée avec date de péremption la plus éloignée dans le futur. Au milieu d’une série de viandes avec date de péremption à J+1, ne reste qu’une seule viande bonne à consommer à J+7 : évidemment vous la prenez. Seulement en regardant de près, il y a comme une ouverture dans l’emballage, et vous la reposez en rayon. Cette ingénierie sociale (vous forçant à prendre une denrée alimentaire non appropriée à la consommation) peut hélas inclure des salariés corrompus ou des criminels de rue déguisés en faux clients ou en « nouveaux employés » qui vous stalkent depuis vos déplacements, depuis en bas de chez vous jusqu’au supermarché dont la direction peut hélas être sous menace de mort par les mêmes réseaux paramilitaires dangereux. Ces groupements criminels peuvent vous accuser de tenter d’empoisonner leur clientèle, juste parce que de « nombreux témoins sur place » munis comme par hasard d’attestations de témoignage pré-remplies, vous ont vu(e) replacer de la marchandise non consommable en rayon. Ou pire, avec des imposteurs se faisant passer pour des officiers de police, vous pouvez vous retrouver retenu(e) avec un groupe de paramilitaires extrêmement violents et cagoulés qui, via des faux signalements, organise de vous confondre avec d’autres complices exactement présents au même supermarché que vous, au même moment et portant des fausses pièces d’identité avec vos noms, dingue non?

Alors comment éviter ce scénario préparé longuement à l’avance par ces groupements criminels organisés ? Observer toujours les comportements suspects autour de vous, les typologies de criminels qui vous suivent et s’ils se retrouvent… « salariés » de supermarché du jour au lendemain avec une flopée de faux clients vous collant et vous regardant de façon trop suspecte et qui tournent autour de vous avec un sac vide : cela signifie que quelque chose d’insécurisant est organisé contre vous et que l’endroit est devenu trop dangereux.

Mes conseils :

1) observez bien les comportements suspects autour de vous,

2) ne faites rien sous pression, en particulier si ça vient de personnes à comportements anormaux en société (des gens en déconnexion totale avec le réel) dangereux dans l’espace public avec des individus suspects qui vous traquent (stalking)

3) ne touchez pas avec les mains nues (utilisez des gants jetables ou un sac plastique), ne prenez pas et laissez dans le même rayon les produits frais qu’ils veulent que vous emportiez avec vous à tout prix. Et bien sûr :

4) ne donnez plus votre argent à ce genre de villes touristiques avec des entreprises corrompues par les pires organisations criminelles

5) ne revenez plus jamais dans ce type de supermarchés qui n’ont aucuns scrupules à vendre de la marchandise décongelée avariée ré-étiquetées juste pour écouler des invendus vu le contexte de crise économique… et qui embauchent des membres de réseaux criminels dealers ou prostitués qui doivent des dettes…. Ce genre de pratiques frauduleuses permanentes et en impunité totale, annonce une fermeture définitive de la chaîne entière. Donc à éviter !

En Europe, il semblerait que se faire livrer à une adresse fixe avec votre nom (à votre domicile, au bureau de poste, etc…) est devenu un réel risque majeur de sécurité, car avec votre numéro de mobile, ces données compilées ensemble (ou concaténées dans le jargon du traitement des data) permettent la prévisibilité opérationnelle de vos déplacements physiques par ces organisations criminelles physiques/numériques…

Mais à qui devons-nous cette mise en danger permanente des usagers destinataires des colis acheminés par ces services de livraison ?

– Aux gestionnaires de bases de données des transporteurs dont les intermédiaires sont opaques,

– aux prestataires de livraison et de transport logistique,

– aux livreurs en camion, à vélo et en scooter,

– aux responsables et aux sous-traitants de sites e-commerce,

– aux commerçants servant de points relais,

– aux salariés de plateformes de hub logistique ou

– aux employés des bureaux de poste,

– à des esclaves, essentiellement des hommes qui doivent de l’argent à ces groupes criminels paramilitaires. Les victimes sont forcées à travailler gratuitement en effectuant des tâches telles que : guetter dans la rue, dans les commerces, dans les transports et informer leurs donneurs d’ordre sur des applis de messagerie cryptée. Organisés en grille dans l’espace urbain, ils sont téléguidés à distance parfois depuis l’étranger par des commanditaires de type paramilitaire hyper dangereux qui orchestrent des raids dans l’espace public.

– À des membres de groupes Telegram aux thématiques à caractère criminel (proxénétisme, vente et livraison de drogue, contenus à caractère criminel, vente de faux documents administratifs, etc…)

– aux portefeuilles électroniques tels que PayPal qui enregistre une adresse de livraison à chaque paiement ou

– à des salariés corrompus de services financiers ayant accès à vos historiques bancaires, etc… ?Qui peut bien faire des requêtes à la demande pour localiser une personne, un « où et quand » suffisamment précis et prévisible pour y déplacer un réseau criminel dangereux organisé en grille sur place ?

6 – La géolocalisation physique abusive par données de réservation d’hébergement depuis des plateformes (web et logiciel) de booking de tourisme

Un rendez-vous physique depuis une plateforme de réservation d’hôtels, de chambre et d’appartements pour les touristes… C’est malheureusement devenu un risque de sécurité pour les touristes. Une réservation sur ces sites c’est : un compte PayPal, vos noms complets, votre pièce d’identité parfois, votre numéro de mobile mais surtout : une adresse exacte et une heure approximative d’arrivée sur place. Le problème est que vous ne savez pas où vous mettez les pieds. Les appartements utilisés pour les Airbnb sont le plus souvent employés pour des activités de prostitution urbaine… Et s’il y a de l’exploitation sexuelle dedans, ces mêmes réseaux criminels organisés les utilisent pour le trafic de stupéfiants, le stockage de marchandises illégales, le travail illégal, etc…

Les plateformes de réservation d’hébergement pour touristes : qui gère la mise à disposition des appartements ? Que se passe-t-il dans ces appartements en vérité ? Qui transmet les informations sensibles fournies par les touristes via ces plateformes de réservation touristique aux groupements criminels armés présents sur place, et dans quels objectifs réels ? Surtout quand on sait que plusieurs concurrents du crime organisé peuvent s’entretuer juste pour posséder un maximum de clés de ces appartements Airbnb destinés aux touristes étrangers et aux clients locaux de réseaux hyper-interconnectés de proxénétisme tous sous contrôle de groupements paramilitaires hyper dangereux, des logements gérés par ces individus armés dont ils ne sont évidemment ni les locataires, ni les propriétaires… Quel touriste peut s’y sentir en sécurité ?

7 – La géolocalisation physique abusive depuis des plateformes et applis de réservation d’événements (dîners spectacle, sport, concerts…) et de taxis

Est-il normal et nécessaire de montrer une pièce d’identité lors d’une soirée clubbing ? Oui si la direction doit vérifier votre âge pour la vente règlementée d’alcool, mais pourquoi montrer obligatoirement une pièce d’identité pour prouver que vous êtes l’acheteur de votre billet ? Ça n’a de sens que s’il y a un autre objectif : vous géolocaliser, pour potentiellement organiser des faits criminels contre votre personne. Et le monde des loisirs, de la nuit et du spectacle sont des terreaux propices avec l’alcool, les drogues et malheureusement… les armes chimiques.

Les conférences ne sont pas au reste sur les risques de sécurité des participants comme des conférenciers : combien de professeurs, de touristes, d’étudiants, d’entrepreneurs, de directeurs, d’ingénieurs disparaissent du jour au lendemain avec un remplacement par des clones physiques, entièrement préparés à l’avance, lesquels ont absorbé les identités, revendu les cartes bancaires et volé les équipements numériques de ces professionnels expatriés et touristes étrangers ?

Quels réseaux criminels numériques/physiques coordonnés possédaient déjà à l’avance les informations, soit les données numériques, du « où et quand » pour remplacer physiquement ces innocents venus en vacances, pour un stage professionnel ou pour une intervention universitaire et aujourd’hui portés disparus ?

Alors qu’il est facile de dupliquer et falsifier n’importe quelle identité, à quoi servent les vérifications d’identité aux événements tels que conférences professionnelles, les festivals, les soirées dîner-spectacle, etc… ? Aujourd’hui toute personne qui présente une pièce d’identité n’apporte aucune garantie de sa vraie identité, sauf si des vérifications poussées avec des équipements de contrôle administratif (services administratifs de mairie, aéroport, poste de frontière, douane, etc…) sont dépêchés afin de savoir si on a affaire à des imposteurs qui usurpent une personne disparue ou à la vraie personne physique, porteuse de sa vraie et unique identité authentique.

8 – La géolocalisation physique depuis les réseaux sociaux et les applis de dating

Bien sûr, tout cela sans compter les géolocalisations partagées sur les réseaux sociaux par un autre utilisateur ou par le système du réseau social. Le taggage ou marquage numérique est un « ré-étiquetage », une requalification d’un élément (objets, photo, vidéo, documents, etc…) avec des nouvelles «étiquettes» simplifiées dans un but de traitement rapide de l’information pour le plus souvent faire déclencher une action urgente.

Le marquage numérique ou tag peut se faire manuellement par une personne de vos relations sur une photo ou une vidéo où vous êtes présent, un tag de « check-in » peut se faire sur votre profil de réseau social dès l’instant où vous entrez dans un lieu à la mode, ou bien, au moindre contenu uploadé s’ajoute un tag de géolocalisation automatique, autorisée à votre insu dans les paramètres de votre compte…

Ainsi, des porteurs de fausses pièces identités imitant vos prénoms et nom peuvent ouvrir des comptes Facebook, X ou Instagram et se faire passer pour vous, tout en vous suivant physiquement dans vos tâches quotidiennes extérieures jour après jour, en envoyant des textes et contenus images vidéos à caractère criminel par exemple…

8.a L’amplification de géolocalisations fictives et d’usurpations d’identité par usage de smartphone farm assisté par intelligence artificielle générative

Quand des organisations criminelles internationales (pilotées par des pays eurasiens, du Moyen-Orient, de Chine ou de Corée du Nord) « collaborent en aidant activement » des groupements criminels européens pour des géolocalisations encore plus abusives… C’est grâce au « smartphone farm« , soit un réseau de plusieurs centaines d’appareils interconnectés entièrement pilotés par intelligence artificielle générative.

Illustrations 1 et 2 ci-dessus : démonstration de plusieurs installations de « smartphone farm ». La plupart des fabricants chinois vendent ces systèmes depuis des sites e-commerce connus. On y trouve deux déclinaisons :

illustration 1 : la « phone box » : une unité centrale qui peut héberger jusqu’à plusieurs centaines de smartphones

illustration 2 : la « motherboard box » : une unité centrale qui héberge plusieurs cartes mères (un composant central dans tout matériel électrique, électronique et numérique) récupérées de smartphones occasion.

Tous ces systèmes sont gérés par un logiciel « control multiple device mirror » qui peut contrôler des milliers de smartphones Android ou iPhone à distance. Absorption d’identités, vol de comptes bancaires, usurpations administratives, duplication d’ancienne configuration matérielle, divulgation sur la vie privée, simulation de coordonnées GPS : les usages d’un tel dispositif sont extrêmement inquiétants en terme de cybersécurité individuelle et collective des populations européennes.

Des modèles d’intelligence artificielle générative, soit des programmes de machine learning complexes, créent des milliers de faux profils, de fausses identités, de fausses configurations matérielles et publient des contenus générés par AI en fonction de flux de données automatiques externes. Ces datas sont par exemple : les positions GPS d’une personne cible dont il faut imiter les déplacements, des flux de contenus (posts, photos, SMS, emails à contenus criminels) aspirés d’autres profils puis « recrachés » de toutes pièces car longuement préparés à l’avance car générées par AI. Cela peut être des vidéos live de réseaux sociaux montrant un panneau de rue avec une foule compacte ou les rayons d’un magasin pour imiter les déplacements totalement fictifs d’une même personne usurpée par des centaines de pièces d’identité, puis dupliquée sur 200 smartphones virtuels « appartenant » à chaque clone, des appareils à caractère criminel porté physiquement par des mannequins-mules sous contrainte de réseaux dangereux par exemple.

L’origine des flux de données est critique : s’agit-il d’outils officiels de surveillance complètement hackés et détournés de leur premier usage ? De géolocalisations informelles fournies par des jobbers stagiaires ou par de jeunes prostitués dealers qui suivent une cible, tous équipés de smartphones spécifiques ? Quels fournisseurs de services télécom mobile et réseau peuvent se rendre complices de tels faits criminels ? Ces données peuvent aussi provenir d’un IMSI catcher mobile (un système de captation collective de vos identifiants téléphoniques / données personnelles de smartphone par imitation d’une borne 5G. L’équipement, accessible publiquement sur divers sites, est muni d’antennes de modem wifi et tient dans un sac à dos de touriste ou sous un siège de véhicule).

9 – La géolocalisation physique/numérique (et téléphonique) abusive via bornages de téléphonie mobile par des numéros prêtés avec titulaire de ligne inscrits avec des fausses identités imitant la vôtre

Quant aux numéros de mobile utilisés pour l’inscription des usurpateurs de votre identité sur Facebook, WhatsApp ou Telegram, ce seront des cartes sim prêtées, comme on fournit des ordinateurs portables à des stagiaires par exemple, et non pas votre vrai numéro de mobile personnel.

Les titulaires des faux numéros (via les cartes sim prêtées que les groupements criminels forcent aux personas mules porteuses de fausses identités d’utiliser pour les remplissages de faux profils avec fausses géolocalisations) seront évidemment des copies simplifiées avec vos prénom et nom auxquels peuvent s’ajouter d’autres noms, imitant un changement de nom par un faux mariage, par une fausse union civile, par la filiation à des faux parents issus d’autres pays ou par changement d’état civil complet suite à fausse adoption par des parents fictifs car « née sous X » ou une naturalisation fictive suite à changement fictif de nationalité…

Bref, on se demande vraiment quels opérateurs fournisseurs d’accès Internet et de téléphonie mobile peuvent être complices pour fournir de telles cartes sim avec des fausses identités copiées N fois puis attribuées ainsi à des hordes d’usurpateurs avec faux passeports ? Ceci sans compter qu’un unique numéro peut avoir des centaines de titulaires de ligne différents avec variations des mêmes fausses identités qui usurpent la vôtre, c’est tout de même incroyable qu’un opérateur mobile puisse faire une chose pareille, non ? S’agit-il d’une énième contrainte venant de ces organisations criminelles paramilitaires hyper dangereuses ?

Ces faux comptes peuvent aussi être ceux de personas (mules porteuses de fausses identités) imitant le rôle d’un aidant, d’un proche ou d’un intervenant totalement fictifs dans le cadre de narrations administratives totalement fictives. (Exemple : Alors que vous sortez seule de chez vous, un ou plusieurs persona(s), un coup un aidant fictif, un autre coup un intervenant fictif, seraient fictivement avec vous pour vous aider à faire des courses… Alors que vous vous déplacez seule accompagnée de strictement personne et que vous êtes parfaitement autonome pour tout !)

9.a Comptes autour de votre smartphone et de votre numéro mobile : liste opérationnelle de vérifications

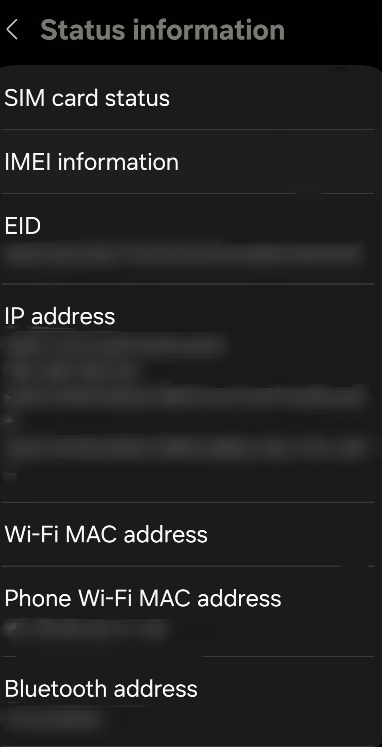

Le détournement de marquage identifiant de vos matériels et consommables numériques, ainsi que de vos identifiants réseaux (cartes sim, IMEI, numéro de série de smartphone et ordinateur, modem routeur, adresse IP, adresse mac, identifiants wifi, etc…)

Regardez attentivement dans vos paramètres de smartphone : vos précieux numéros IMEI (numéro identifiant unique de chaque emplacement SIM), modèle et numéro de série (combinés ensemble et donc uniques aussi) de votre constructeur de smartphone sont hélas sujets à des glissements d’identité, toujours par l’entremise de ces réseaux criminels organisés.

Ainsi votre propre smartphone que vous aviez acheté il y a plusieurs années et que vous utilisez quotidiennement « aurait été cédé » à plusieurs centaines de clones fictifs. Votre adresse IP (une série de chiffres marqueurs identifiants de votre utilisation d’un réseau internet) peut être remplacée par une autre adresse réseau d’un autre opérateur mobile ou d’un autre fournisseur d’accès Internet.

Après que l’organisation criminelle numérique se soit procurée illégalement les références réelles de vos équipements smartphone ou ordinateur, votre propre matériel est alors détourné sur une autre identité totalement fictive avec les mêmes noms que vous. Munis de fausses factures à vos mêmes noms se rapportant au même objet, ces malfaiteurs-personas manipulables sont pilotés par des groupements criminels extrêmement dangereux, qui singent vos déplacements qu’ils enregistrent en direct via leur smartphone et qui vous stalkent dehors dans la rue, tout en portant des identités proches de la vôtre. Incroyable non?

Liste opérationnelle récapitulatif des comptes à vérifier autour de votre numéro de mobile et de votre smartphone pour protéger votre identité

1. Compte d’opérateur telecom mobile

Celui-ci vous donne accès au service de téléphonie mobile avec ou sans data internet. C’est sur ce compte que vous allez vérifier et confirmer votre identité de titulaire de ligne. Et c’est par leur service client que vous allez gérer la réinitialisation de votre carte sim en cas de nécessité. Vous devez avoir impérativement accès au numéro de mobile et à l’email de ce compte.

2. Compte de constructeur de votre smartphone

Apple, Google, Samsung : ces marques de matériel numérique haut de gamme proposent toutes des services en ligne avec une appli « my *** account » dédiée pour leurs utilisateurs de smartphone. En créant un compte et en le liant à votre smartphone par leur appli déjà installée, vous pouvez y activer des services de sécurité supplémentaires (blocage à distance, réinitialisation, récupération, données uniques en tant que titulaire de l’appareil). Vous devez créer ce compte juste après votre achat via leur appli préinstallée dans le smartphone avec votre numéro de mobile et/ou un email auxquels vous avez bien accès. Dans le sens opposé, si vous remplacez un téléphone (par un appareil d’une autre marque) de façon définitive, bien sûr… il faudra créer un nouveau compte avec le nouveau constructeur. Supprimez aussi votre compte utilisateur d’ancien smartphone sur le site du constructeur.

3. Compte de boutique en ligne ou de commerçant physique

Boutique d’opérateurs mobile, chaîne de commerces d’électroménager et de multimédia, hypermarché, bureau de poste, débitants de tabac, flagship de marque, marchés aux puces, marketplace comme Amazon, Temu, Ebay ou Cdiscount, site e-commerce spécialisées en smartphones ou vente informelle via applis de réseaux sociaux, Vinted et autres groupes Telegram… : c’est là où vous avez acheté votre smartphone et où on vous a délivré une facture. Libre à vous de garder ou non ce compte, pour des raisons évidentes de protection de vos données.

Ces précautions sont indispensables face au futur wallet d’identité numérique qui ne sera accessible que depuis un smartphone. Si vous avez le moindre doute pendant vos vérifications, faites ce qui vous semble nécessaire afin de garder votre souveraineté personnelle sur vos comptes vitaux numériques et vos matériels de connexion pour votre cybersécurité et… sécurité tout court.

10 – La géolocalisation physique abusive par email usurpant votre administration imposant un faux rendez-vous physique administratif (ou autre) « urgent »

Les cibles sont des personnes âgées, des personnes vivant dans des quartiers rentables pour le tourisme, des personnes en situation de handicap ou avec une situation vulnérable. Les organisations criminelles numériques font des requêtes de base de données absorbées depuis des services administratifs. Ensuite une liste qualifiée, une « to-do list » opérationnelle est transmise aux organisations criminelles physiques de type paramilitaire pour organiser des agressions physiques sur ces personnes vulnérables.

Leurs objectifs : voler les clés d’appartements, les boîtes aux lettres aux nom de ces personnes, leurs pièces d’identité, les cartes sim, les photos des cartes bancaires de ces personnes vulnérables puis de les revendre sur des groupes Telegram ou des forums Darknet. Ce « butin » permet de créer des fausses démarches administratives comme des fausses tutelles pour prendre possession des droits de ces personnes en situation vulnérable ou non, de leurs comptes bancaires qui serviront de « comptes mules », des contrats de polices d’assurances avec déclaration de faux sinistres sur des propriétés immobilières fictives, enfin de réexploiter leur appartement en Airbnb pour touristes ou en espace de prostitution et de trafic de stupéfiants, etc…

11 – Le détournement d’enregistrement numérique de géolocalisation et de marquage numérique identifiant au service des fausses narrations de groupements criminels physiques/numériques

L’abus se fait aussi par le détournement de la vraie présence physique d’une personne « A » bien attestée par titre biométrique sur une autre personne « B » présente au même endroit, et dont la présence « artificielle » enregistrée, qui imite les déplacements de la personne « A », est destinée à écraser la vraie présence de la personne « A » après modification dans la bases de données avec les droits d’admin dans le panneau d’administration des outils numériques de surveillance dans l’espace public.

Remplacer une personne officielle par une autre identité fictive est simple si on a les droits suffisants dans les logiciels ou dans leurs bases de données piratables et modifiables à l’infini. Ce détournement de géolocalisation numérique occasionne un glissement d’un profil avec pièce d’identité « A » sur un autre profil avec une pièce d’identité avec exactement les mêmes noms, un doublon de « A », qu’on va appeler « B », un mannequin physique (placé et « téléguidé » par des réseaux criminels extrêmement dangereux via des alertes de messagerie cryptée) qui porte sur lui une ou plusieurs fausses pièces d’identité et/ou un ou plusieurs faux pass de transports urbains aux prénoms et noms très proches de ceux de la vraie personne usurpée… Cela crée des enregistrements et des déplacements artificiels qui vont alimenter de faux dossiers avec fausses informations avec des profils virtuels dont la géolocalisation sera calquée aux coordonnées GPS des vrais déplacements d’une autre personne physique, qui elle, existe bien.

Ainsi, avec un tel hacking, ces groupements criminels peuvent ou bien singer des déplacements de personnes absentes physiquement après obtention de leurs documents d’identité qui seront portés physiquement par une ou plusieurs autres « marionnettes » mobiles. Ces mêmes organisations criminelles peuvent aussi… faire le contraire : effacer la présence physique d’une personne qui est bien là physiquement en la remplaçant par une ou plusieurs personnes virtuelles avec fausses identités, ceci avec l’aide de ces « mules porteuses de fausse identité »…

Ces figurants en obligation de porter ces fausses identités et de calquer les déplacements d’une personne physique « A » ou d’être impérativement présents aussi lors des déplacements spécifiques de « A » (sortie de domicile, présence à un supermarché, entrée dans une station de métro, montée dans un bus, etc…) pour simuler un « proche » en vérité absent ou disparu, un « aidant » ou un « représentant légal » ou un « intervenant » qui sont totalement fictifs, autour de cette personne physique « A » qui est pourtant adulte, parfaitement autonome n’ayant besoin d’aucune aide pour ses besoins quotidiens. Ainsi la falsification de la géolocalisation et les bornages (transports, titre biométrique, paiement, etc…) de personas fictifs avec ces jobbers-mannequins sont forcées à simuler des présences physiques de gens qui n’existent pas.

Chaque citoyen qui repère de tels agissements incohérents répétitifs autour de lui doit être en alerte pour comprendre ce type de mise en scène qui malheureusement augure des projets d’organisations criminelles contre lui. C’est le symptôme de narrations incohérentes et fictives, construites par des criminels de l’usurpation d’identité, des « scénarios » qui se jouent autour de vous physiquement comme en ligne (via des faux comptes de réseaux sociaux comme Facebook, X, Instagram… ou de faux comptes de messagerie cryptée comme Telegram, WhatsApp, Signal etc…) voire de fausses versions de site web : lire à ce sujet l’article très détaillé sur le détournement de sites web vers des faux sites). Ces fausses narrations sont ajustables selon les déplacements et les évènements externes, mais n’ont aucun rapport avec la vraie réalité tangible, qui, on espère, est prise en compte par des vraies brigades anti-criminelles.

Que faire en cas d’usurpation d’identité lors des paiements en commerce physique ?

Conseil opérationnel numérique

– utiliser des cartes bancaires à usage temporaire pas seulement pour vos achats en ligne mais aussi pour vos achats physiques, que vous pouvez créer juste avant un achat et supprimer juste après. Cela n’est possible qu’avec des cartes virtuelles et le paiement mobile par GPay.

– Il faut pour cela télécharger des applis mobiles de monnaie électronique proposant un nombre important de cartes virtuelles gratuites telles que Wise, Revolut, etc… La corruption est telle, que d’autres banques complices du crime organisé n’ont aucun scrupule à attribuer votre numéro de CB habituel à des identités totalement fictives qui étaient « soit-disant avec vous » pour faire « les mêmes achats que vous » « dans le même commerce » où vous étiez, en détenant des fausses pièces d’identité à vos noms, incroyable, non ? En supprimant la carte à la fin de vos courses, les faussaires se retrouveront exposés pour des fraudes avec cartes non valides.

12 – Le « ID SWAP » par faux marquage numérique identifiant

Une des applications abusives de cette méthode est le « ID SWAP » soit le glissement d’identité d’une personne physique vers une autre. Ça se déroule par manipulation des données brutes par les salariés qui ont les droits d’admin dans les logiciels de gestion de données des outils de surveillance.

Il se reproduit également sur les objets qui ont été marqués en premier lieu comme appartenant à l’identité « A », et qui se retrouvent, par manipulation de données, comme étant désormais des objets appartenant à la personne « B »… Mais qui peut bien effectuer de telles modifications / suppressions et remplacements de données brutes issues de la base de géolocalisation ou d’autres bases de données de services annexes ?

13 – Conclusion

La corruption au sein des administrations européennes (comme d’autres régions du monde détruites par le crime organisé, la crise économique, la pauvreté, la corruption systémique, etc…) va malheureusement occasionner des effacements et des modifications de données à la demande, notamment en cas de géolocalisation physique enregistrée qui n’arrangerait pas…

Cette corruption peut aussi s’accompagner de la complicité criminelle de leurs sous-traitants numériques de gestion de serveurs et de bases de données pilotés depuis des pays de l’Asie du Sud-Est pour la majorité, ceci pour des raisons de réduction de coûts à des niveaux beaucoup beaucoup plus bas…

D’ici ou d’ailleurs, les acteurs impliqués dans la « gestion personnalisée » des données à des fins d’organisation d’actes criminels semblent très laxistes sur les droits humains. Est-ce par ignorance, par indifférence ou par pure incompétence, notamment sur les risques et les impacts sociétaux catastrophiques de la réexploitation de nos données par des structures opaques ?

Toutes ces données de taggage et de géolocalisation sont pourtant vos propres données personnelles, et elles sont malheureusement utilisées à votre insu contre vous car à haut risque d’être réexploitées par des réseaux criminels organisés physiques et numériques.

Quelle solution face à de telles organisations criminelles tentaculaires physiques/numériques coordonnées ?

Résumons le tableau :

– Des « ressources humaines », extensions d’intelligence artificielle donneuse d’ordres composées d’individus au nombre qui semble infini (mais d’où viennent-ils ?), corvéables à merci et déployables en un claquement de doigt absolument n’importe où sur le territoire. S’ils sont sous contrainte de mort, ils exécutent souvent ces tâches pour parfois rembourser des dettes qu’ils devront ad vitam eternam. Au delà de ces individus criminels urbains, qui sont surtout leurs donneurs d’ordres (lesquels n’étant ni migrants, ni illettrés, ni arabes, ni noirs) qui coordonnent toutes ces actions criminelles destructrices de notre civilisation ?

– des donneurs d’ordres invisibles et déconnectés du terrain, est-ce un script d’IA (intelligence artificielle) avec des requêtes automatiques et des flux entrants de data copiées de bases de données qui envoie des alertes et posts automatiques dans des applis de messagerie privée que les « esclaves guetteurs » doivent remplir à chaque déplacement de la victime cible ?

– des groupes Telegram privés duplicables à l’infini, entièrement dédiés à l’organisation de faits criminels dans l’espace public. Un groupe signalé est finalement supprimé ? Cent nouveaux autres sur le même thème apparaissent !

– des systèmes de surveillance numérique de la population incontrôlables par leurs propres clients et leurs usagers dont les déplacements sont enregistrés et dont les données brutes sont perverties, piratables et remplaçables par de fausses données transformées à l’envi par des sous-traitants opaques situés hors d’Occident dans des pays sans régulation.

– des droits de traitement de données personnelles impossibles à faire respecter ni par les usagers ni par les victimes innocentes visées.

Quelles solutions peuvent avoir les victimes sans histoire avec la justice, devenues des proies de choix pour ces organisations criminelles qui sont un danger réel pour les démocraties européennes ?

Enfin, à quoi servent des outils numériques de surveillance s’ils sont piratables, détournables et dont les contenus sont modifiables, duplicables et effaçables à l’insu de leurs utilisateurs ?

De plus, les plateformes web grand public d’enregistrement de rendez-vous, booking ou de réservation d’événements de loisirs qui n’ont aucun encadrement légal de protection des données et ni de garantie de sécurité pour les personnes enregistrées sont des cas qui montrent à quel point le traitement des données sensibles y deviennent à haut risques de réexploitation à des fins criminelles par des sous-traitants de gestionnaires de données qui ont accès direct aux données brutes et qui les revendent via propositions de « requêtes à la demande » sur des groupes Telegram et autres forums du darknet, notamment pour organiser de potentielles agressions physiques, vol de smartphone, revente de passeport, etc…

Enfin, quelle prévention est possible face à ces nouveaux process criminels physiques/numériques coordonnés, basés sur le déploiement de ressources d’esclaves organisées sous forme d’une grille mobile et 100% modulable ? Ce quadrillage de l’espace urbain est d’autant plus dynamique grâce à des réseaux hyper-organisés sur Telegram, partout où les groupements criminels paramilitaires ont un besoin vital de contrôle du territoire .

Ces outils numériques de surveillance sont-ils véritablement utiles, créateurs d’économies, boosters de productivité et fiables dans leurs données enregistrées ? Est-il normal qu’ils soient facilement détournés pour en retrouver leurs données dans des propositions de requête à caractère criminelle sur des groupes Telegram et autres forums Darknet ? Ces outils de surveillance et leurs bases de données sont-ils une garantie de sécurité ? Alors qu’il faut recruter et employer encore plus de ressources humaines (sérieuses et donc à très bien payer) pour surveiller et fiabiliser les données numériques récoltées ? La réponse évidente est NON.

Autres articles

- Ouvrir un ou plusieurs autres comptes de monnaie électronique à l’étranger et résilier 100% en ligne votre service financier contrôlé par la Banque de France

- 7 conseils indispensables avec vos applis de monnaie électronique sur votre smartphone

- 5 actions indispensables pour protéger vos moyens de paiement électronique en 2026 avec liste opérationnelle face aux réseaux criminels numérique/physique organisés et interconnectés