copyright ©️ Shell Jessica Kaela MAHJOUBI – première publication : sept. 2025 – dernière mise à jour Feb. 2026

1 – Les paramètres minimum d’un smartphone performant pour les paiements électroniques

2 – Votre numéro de mobile utilisé pour votre inscription d’appli de monnaie électronique doit être aux mêmes nom et prénom(s) que votre document d’identité.

1. Les paramètres minimum d’un smartphone performant pour les paiements électroniques

Assurez-vous d’avoir un smartphone suffisamment performant avec :

- 8 Go de mémoire Ram minimum

- disque dur de 256 Go minimum

- compatible sur le réseau 5G,

- avec une connectivité NFC

- une caméra

- Le smartphone doit être débloqué de tout opérateur

- déjà prêt pour prendre en charge l’eSIM, la nouvelle génération de cartes SIM, histoire de vous équiper de façon intelligente pour les réseaux de communication futurs.

- Dotés d’excellentes performances, les smartphones neufs à partir du système d’exploitation Android 16.

Soyons honnêtes : pour la sécurité de vos applis bancaires, de vos paiements électroniques, de votre identité numérique et de vos comptes e-mails, les trois marques de confiance avec l’eSIM sont : Apple, Google et Samsung. On y trouve des smartphones très performants et moins onéreux que certains iPhones (des prix insensés à 1600€ !) qui sont des objets technologiques à la mode beaucoup trop conviés par les groupements criminels organisés transversaux et parfois internationaux (trafic de stupéfiants, vente de fausses pièces d’identité, trafic de cartes mères de smartphone volés, smartphone farm, jail-break de smartphones « tombés du camion », équipements de « b stock » reconditionnés, etc…)

Ne vous précipitez pas sur des « bons plans » à prix cassé. Votre sécurité avec un smartphone protégé, non lié à un forfait bloqué, performant et durable doit primer sur des appareils en « promos flash » qui peuvent comporter des vulnérabilités système via de potentielles passerelles intrusives pré-installées par des constructeurs « low cost », des intermédiaires techniques, des salariés sous contrainte d’organisations criminelles ou des vendeurs corrompus aux objectifs très discutables (absorption de comptes emails et d’identifiants bancaires, usurpations et vol d’identité, géolocalisation abusive, clonage de vos données et fichiers personnels, récolte et divulgation de vos identifiants de carte sim et réseaux, etc…) ou par des applis « fun » ou « utiles » que vous utilisez au quotidien et qui vous espionnent à votre insu.

IMSI Catcher sur des mules mobiles : quand des groupements criminels européens utilisent quotidiennement des moyens technologiques d’espionnage qu’on croyait réservés aux services de renseignements (valeur 80.000€ en 2022), désormais accessibles à 1400€ en 2026 sur des sites marketplace grand public de firmes chinoises…

Récupération des IMEI de votre smartphone, usurpations d’identités, faux SMS hyper ciblés, géolocalisation abusive vendue à des organisations criminelles dangereuses, intrusions dans vos fichiers et accès à vos données personnelles, facilitation de détournement d’équipements collectifs 5G, organisation d’agression physique ciblée…

Feb. 2026 – TF1 (France) link : https://youtube.com/shorts/3j4GA6WtYOA?si=MpM_TuL7E0553WyV

Récoltés de façon illégale et intrusive, ces numéros et data viennent alimenter des bases de données hébergées à l’étranger, le plus souvent dans des régions totalement gangrenées par le crime organisé. Ces bases de données vont ensuite être ré-utilisées pour imiter toutes les identités d’une administration, d’une ville, d’un quartier, de personnes ciblées dans un but d’usurpations massives d’identités, de vol et revente de votre identité, de vente de fausses géolocalisations, de duplication de votre configuration matérielle de smartphone pour des smartphones farms par exemple, etc…

Certains smartphones, comportant des failles de sécurité trop importantes peuvent être identifiés par les autorités ou par votre établissement de monnaie électronique. Donc pour éviter les blocages, équipez-vous le plus à l’avance possible avec un smartphone de constructeur de confiance afin d’utiliser vos applis mobiles bancaires avec le maximum de sécurité.

Exemples de vie quotidienne : organiser à distance un dépannage de voiture en dernière minute

Pour bien préparer un dépannage d’urgence, de nombreux réparateurs demandent désormais des photos, des vidéos où vous montrez et expliquez les problèmes mécaniques, dans une conversation live vidéo sur Facebook ou sur WhatsApp.. tout en parlant au téléphone, écrivant des SMS à votre famille, remplissant un formulaire web,… Toutes ces tâches avec des applis différentes ouvertes en même temps demandent un smartphone performant

2 – Votre numéro de mobile utilisé pour votre inscription d’appli de monnaie électronique doit être aux mêmes nom et prénom(s) que votre document d’identité.

Assurez-vous d’avoir accès et d’être la ou le titulaire de votre numéro de téléphone mobile avec vos prénoms et noms complets conformes à votre titre biométrique (exemple : votre passeport récent avec la technologie NFC intégrée). Il faut faire la vérification auprès de votre opérateur mobile et faire les modifications ajustées exactement à vos noms complets le cas échéant.

Les organisations criminelles qui vendent des prestations d’usurpation d’identité se servent de toute donnée incomplète pour faciliter la vente et le vol de votre propre identité dont fait partie votre précieux numéro de mobile, essentiel à l’ouverture d’un compte bancaire. Ce n’est pas pour rien qu’il fait partie de vos points vitaux numériques.

Situation de vie quotidienne : quand un seul de vos prénoms sert à vous usurper…

Vous avez trois prénoms mais n’en utilisez qu’un seul. Et c’est ce prénom seul que vous avez utilisé pour l’inscription sur votre ligne mobile. Bingo pour les organisations criminelles qui n’ont strictement aucun scrupule pour vous voler votre identité de femme clean sans histoire. Les groupements criminels vont :

1) faire acquisition d’un vrai-faux acte de naissance avec votre prénom utilisé et votre nom accompagné d’une ou de plusieurs fausses pièces d’identité

2) « pré-réserver » votre numéro de mobile auprès d’un intermédiaire du crime organisé qui peut corrompre des salariés de votre opérateur s’ils sont sous contrainte de mort par des réseaux criminels physiques numériques, à qui ils doivent tous de l’argent.

Mais quels sont ces réseaux hyper-organisés via des messageries cryptées où ils sont tous interconnectés par des offres et demandes de services, de produits et de contenus à caractère illégal ? : des malfaiteurs, souvent parfaitement insérés socialement et culturellement dans les pays européens. Et parmi eux, parfois au delà de tout soupçon, des hommes impliqués depuis l’adolescence dans plusieurs réseaux criminels liés à des contenus illégaux à caractère sexuel ou à d’autres groupes de criminalité urbaine et/ou numérique.

3) se faire passer pour vous auprès de plusieurs banques (dont la vôtre), de plusieurs organismes de crédit, de plusieurs professionnels de santé (dont votre médecin traitant, s’il est sous contrainte de créer de faux profils pour faux dossiers médicaux de faux patients clonés avec vos nom et prénom évidemment) et auprès de plusieurs autres administrations corrompues afin de vous déposséder de votre propre identité…

Prévention importante contre les usurpations d’identité : Demandez aussi à votre famille, si vous ne l’avez pas encore fait, même jeune, faites toujours une copie de votre livret de famille, photocopié, même en photo, en pdf afin de prouver votre filiation avec vos parents et votre lien de fratrie avec vos frères et sœurs, face aux vrais-faux actes de naissance avec vos exacts noms mais avec d’autres parents, d’autres dates et lieux de naissance et parfois des faux frères et fausses sœurs… Car les mairies ne sont pas tenues de vous fournir une copie de votre livret de famille le jour où vous en aurez besoin. Comme strictement personne ne le fera à votre place, à vous de vous informer au maximum.

3. Faites régulièrement les mises à jour de vos applications depuis votre plateforme de téléchargement (Play ou App Store).

N’attendez ni les bugs, ni les problèmes de sécurité, ni les dysfonctionnements, faites les mises à jour de votre application le plus régulièrement possible.

4. Utilisez systématiquement et ne divulguez jamais vos mots de passe d’écran ni le code PIN d’accès à vos applications bancaires

Empêcher l’utilisation par des proches trop curieux ou trop «serviables» (enfants, amis, collègues, etc.).

NE DONNEZ JAMAIS VOS CODES PIN À QUI QUE CE SOIT

5. Paiement électronique de pair à pair par QRcode pour les achats du quotidien en cas de situation d’urgence (pannes bancaires notamment)

En cas de nécessité dans le cadre d’une situation d’urgence : systèmes informatiques bancaires en panne, cyberattaques, achats urgents de nourriture, de médicaments ou d’essence pour votre voiture, il est mieux de se préparer pour éviter ces conséquences économiques :

Si un paiement en carte bancaire ne se déroule pas jusqu’au bout avec votre commerçant et qu’en plus les retraits d’espèces ne sont plus possibles… Utilisez d’autres solutions alternatives de paiement,

Lisez la liste opérationnelle numérique détaillée pour résilier 100% en ligne vos services financiers français en totale autonomie

organisez-vous à l’avance pour continuer vos achats et ventes, malgré des services financiers de plus en plus vulnérables face aux risques de pannes qui deviennent hélas plus fréquents (bugs, cyberattaques, risques climatiques, situation géopolitique exceptionnelle, insécurité, etc…)

Exemple de vie quotidienne : le paiement par QRcode depuis un compte de monnaie électronique via smartphone.

Les entreprises et artisans physiques, essentiels au quotidien des populations européennes (supermarché, marchand de fruits et légumes, boucherie, garagiste, station service, artisans réparateurs, professionnels de santé, pharmacie, services de livraison, etc…) doivent s’équiper et se préparer pour encaisser des paiements sans espèces (cashless) ni machines CB (encaissements où on insère la carte physique dans la machine CB en y tapant notre code à 4 chiifres ou « chip and pin » et en sans contact en posant la carte sur la machine CB). Exemples :

– encaissement CB via lien de paiement électronique du commerçant (paylink) que le client effectue avec une carte bancaire virtuelle depuis son smartphone

– encaissement CB ou mobile via scan QRcode du commerçant que le client effectue via smartphone

– encaissement CB via smartphone du commerçant (la fonction Tap to Pay ou softPos d’applis bancaires avancées) que le client effectue depuis son e-wallet GPay ou Apple Pay dans son smartphone

Vu les risques de pannes des terminaux de paiement… clients, entreprises et artisans doivent se préparer de façon autonome à l’avance si les espèces comme les réseaux bancaires devaient ne plus être disponibles à cause des risques de pannes de réseaux sur plusieurs pays européens, et l’insécurité collective qui en découleraient.

Si le client et le commerçant sont inscrits sur la même appli mobile, le client peut payer immédiatement de cette façon.

a) si votre commerçant (ou artisan) a un smartphone suffisamment performant ou un ordinateur à sa disposition, proposez-lui de télécharger et de s’inscrire sur une de vos applis de monnaie électronique pour qu’il reçoive un paiement de pair à pair immédiat, notamment par QRcode

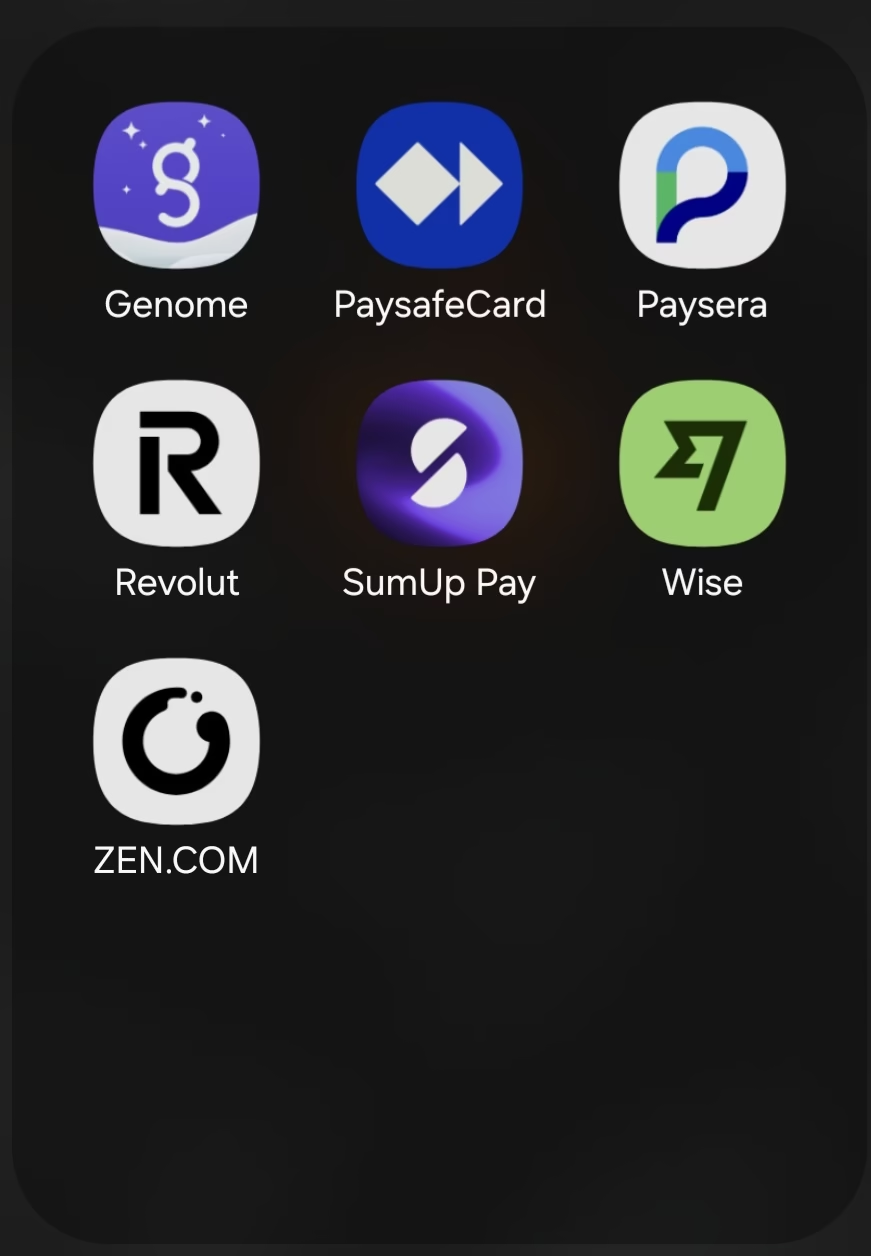

Genome, Paysafecard, Paysera, Revolut, Sumup Pay, Wise, Zen : des institutions de monnaie électronique (de banques centrales de pays européens) à découvrir sur notre page de tests non sponsorisés Electronic Payment

b) proposez-lui un virement bancaire immédiat sur le compte bancaire du commerçant, si vous pouvez le faire devant lui en direct en lui montrant la preuve de confirmation depuis votre smartphone

Dans tous les cas, ne donnez jamais ni votre smartphone, ni votre numéro de carte bancaire ni votre pièce d’identité à des inconnus !

6. Convertir ses espèces en crédit digital sous forme de bons de recharge qui passent sur plusieurs applis de monnaie électronique

Vous avez des espèces et pour des raisons de sécurité, vous préférez les convertir en crédit disponible sur votre applis de monnaie électronique ? Ou bien vous avez des billets en euros et souhaitez les convertir en dollars, en pounds ou même en yen sur votre compte de monnaie électronique ? Parmi les tests effectués, on remarquera la diversité des recharges possibles sur l’appli Zen qui accepte les recharges Paysafecash. Ces recharges doivent être générées par leur appli Paysafecard sous forme d’un code barre, puis achetées en espèces en le présentant dans n’importe quel bureau de tabac.

7. N’attendez pas pour faire un check-up sécurité de vos comptes emails, numéro mobile et smartphone (compte utilisateur de constructeur, appareil de confiance, plateforme de téléchargement applis)

a. Check-up sécurité de compte email

Un bug persistant ou des malwares qui nécessitent un reset d’urgence, une chute au sol, un oubli dans un sac… Se retrouver sans son smartphone avec ses comptes emails dedans peut vous bloquer dans l’accès de vos applis bancaires.

Choisir un email Gmail est une option de sécurité indispensable pour l’ouverture et la gestion de vos applis financières. Permanent dans le temps, Gmail ne subira pas de fermeture ni de vols de données via des groupements criminels numériques organisées qui exercent la revente de vos comptes vitaux numériques.

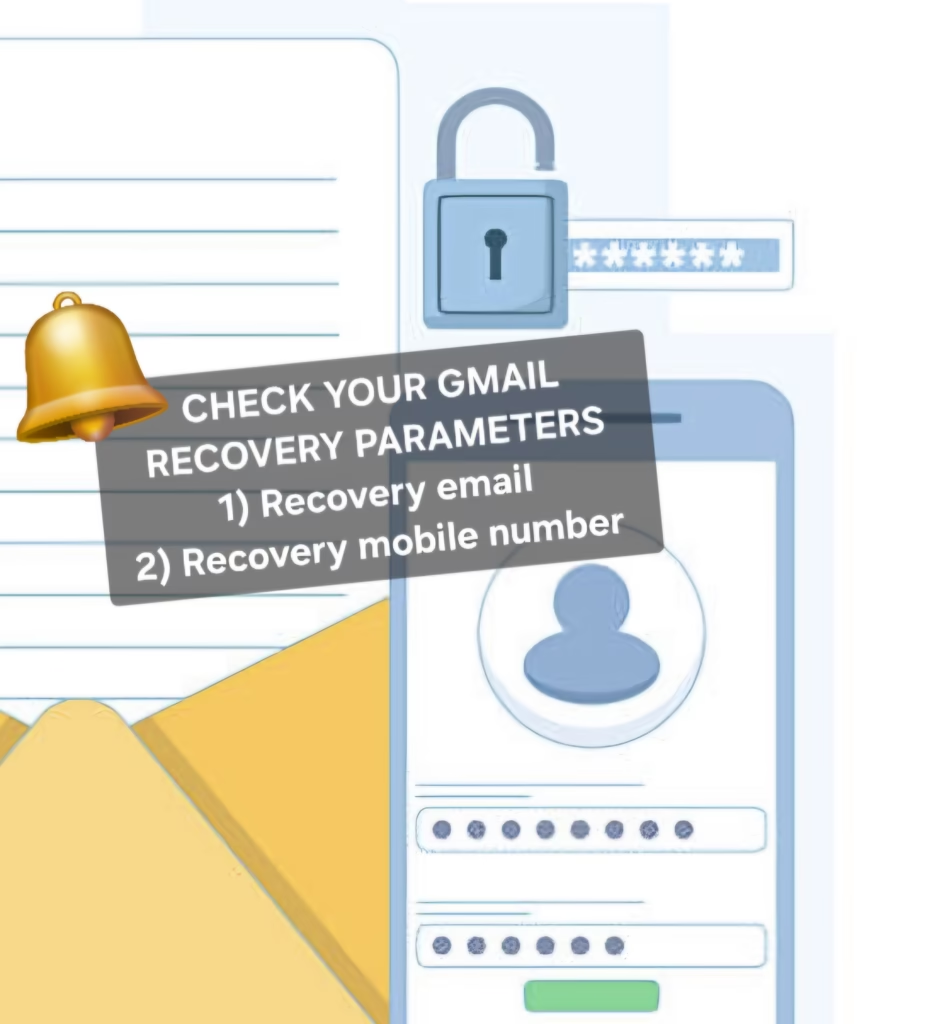

Pour chaque email essentiel créé chez Gmail, dans les paramètres de récupération, pensez toujours à y inscrire votre numéro de mobile et un email secondaire en cas de perte de mot de passe.

b. Check-up sécurité du compte d’opérateur de votre numéro mobile

Pour votre numéro de mobile officiel, assurez-vous d’avoir bien accès à votre compte d’opérateur mobile (email et mot de passe) et d’y avoir bien rempli votre identité en tant que titulaire de ligne. Également soyez vigilants avec les faux emails et faux SMS imitant votre opérateur : ne cliquez jamais sur les liens. Vérifiez toujours le statut d’une annonce ou d’une action « soi-disant urgente à faire immédiatement » via votre compte personnel en ligne.

Protection de votre compte d’opérateur mobile : vérifiez bien vos contacts de récupération en cas de compromission planifiée de mot de passe par… un salarié corrompu de votre opérateur, membre d’un réseau d’escrocs revendeurs de données d’identités numériques.

Si l’option existe dans votre espace client d’opérateur mobile, vérifiez bien les emails et ou numéros secondaires de récupération de mot de passe en cas de besoin.

Expérience vécue en 2024 : dans mon espace client de fournisseur internet de l’époque, je voulais m’assurer que mon numéro de mobile était bien le destinataire des alertes changement de mot de passe. Et là, stupeur : je découvre un autre numéro de mobile que le mien. Je corrige immédiatement et remets mon numéro de mobile unique. Mais qui a bien pu changer mon numéro dans mon espace client? Pourquoi n’ai-je rien reçu en notification ?? C’est là que j’ai compris qu’il fallait que je résilie mon abonnement haut débit de fournisseur d’accès Internet au plus rapidement possible : celui-ci 1) ne me servait plus à rien vu que j’avais ma connexion de mobile et 2) ils avaient en plus modifié mes données personnelles enregistrées derrière mon dos pour refiler mes identifiants à une autre personne… Bonjour la confiance et la sécurité…

c. Check-up sécurité compte de constructeur smartphone et mise à jour d’appareil de confiance avec vos applis financières

Tous les constructeurs de smartphone ne proposent pas les mêmes garanties de protection de compte personnel utilisateur. Préférez des marques connues et solides, réputées avec des smartphones performants pour vos usages présents et futurs. Quant au compte utilisateur qu’ils vous proposent dès le premier démarrage, vérifiez bien vos emails d’inscription et de récupération et numéro de mobile enregistrés, et si besoin, n’hésitez pas à y mettre une photo récente pour stopper toute tentative d’usurpation d’identité et de revente de votre compte utilisateur.

En cas de changement définitif de smartphone, pensez aussi à dissocier l’ancien appareil de vos applis bancaires et de Gmail ! C’est à vous de faire cette démarche, vos applis mobile ne peuvent pas le deviner tant que vous ne leur indiquez pas ce changement définitif. Dans les paramètres de sécurité, vous trouverez très souvent la liste des appareils qui se sont connectés à votre compte, supprimez les anciens, ajoutez ou validez le nouveau. Afin de valider votre nouvel appareil, une vérification d’identité avec reconnaissance faciale vous sera demandée dans la plupart des applis bancaires. Pour vos comptes Google (Gmail) et de plateforme de téléchargement d’appli (Apple store ou Play Store), idem : dans les paramètres sécurité, supprimez les anciens appareils enregistrés et ne gardez que votre nouveau.

Expérience vécue en 2026 : Les groupements criminels numériques savent très bien faire intrusion sur un smartphone bas de gamme… Alors que je validais les éléments techniques pour cet article, je découvre stupéfaite lors de vérifications d’invites Google, des tentatives de contrôle de mes comptes Google et Gmail exercées par des appareils que je ne possède même pas : un ordinateur sous Linux en décembre 2025 (ce sont des configurations spécifiques utilisées par des administrateurs réseaux par exemple) et des clones fictifs de mon ancien smartphone… C’est à dire qu’un réseau d’utilisateurs criminels utilisaient des clones système de mon ancien smartphone en se faisant passer pour moi, lors de mes déplacements quotidiens. Donc même si je ne possède plus l’ancien appareil, que je ne l’utilise plus pour quoi que ce soit, il y a des dizaines d’usurpateurs qui prétendent posséder un de mes anciens smartphones réinitialisés N fois, avec aucun compte personnel dessus !

Mais qui est suffisamment stupide pour croire des informations techniques totalement fake via des mises en scène de configurations fictives imitant les coordonnées GPS de personas-mules porteuses de fausses identités ?

d. Check-up sécurité compte de plateforme de téléchargement d’appli (Apple store ou Play Store)

Après un changement de smartphone, réinitialiser l’ancien aux paramètres d’usine voire le jeter ne suffisent pas pour le « remettre à zéro » ou pour s’en séparer complètement. Il faut le dissocier également de votre compte Google mais aussi de votre compte Apple store ou Play store. Et bien sûr supprimer le compte utilisateur constructeur.

Hygiène compte de téléchargements d’applis

1 – Prérequis important : Avoir déjà dissocié (« sign out » en anglais) votre ancien appareil de votre compte Google, dans les paramètres « sécurité et connexion ». C’est impératif pour garantir votre souveraineté personnelle sur votre propre compte Google, en particulier si vous n’utilisez plus l’ancien smartphone.

2 – Aller sur votre profil Play Store en cliquant sur l’icône utilisateur en haut à droite, ensuite :

3 – cliquer sur « gérer les applications et l’appareil », sélectionner votre ancien appareil puis désinstaller toutes les applis de cette ancienne configuration que vous n’utilisez plus.

4 – sélectionner également « non installées » puis supprimer toute la liste des téléchargements archivés, soit l’historique de vos applis anciennement installées depuis parfois plus de dix ans !

5 – attendre un délai minimum de 28 jours pour ne plus voir votre ancien smartphone s’afficher…

Bonus – Cybersécurité et changement de smartphone : liste opérationnelle complémentaire pour une migration sans migraine !

En plus de tous les éléments essentiels ci-dessus, voici un bonus sur la cybersécurité et changement de smartphone Si vous pouvez définitivement remplacer votre matériel caduc par du récent et surtout changer votre configuration avec plusieurs équipements : préparez bien votre migration !

1 – Ne réinitialisez pas et ne jetez pas votre « vieux » smartphone tant que vous n’avez pas migré tous vos comptes vitaux vers le nouveau

2 – Choisissez des smartphones neufs authentiques de marque réputée.

3 – Avant la migration, pour bien protéger vos comptes vitaux numériques lisez les bons conseils sur cette page pour vos comptes emails, opérateur mobile, fabricant smartphone, plateforme de téléchargement applis, etc… pour une passation de l’ancien appareil vers le nouveau, 200% zen.

4 – Après avoir bien sauvegardé ce qui vous semblait essentiel et sécurisé la récupération de vos comptes emails importants, vous pouvez enclencher la réinitialisation du vieux mobile (enlever la carte sim juste avant et la remettre après le redémarrage)

5 – Pour configurer le nouveau smartphone et y importer tous vos comptes emails vitaux, il vous faudra une connexion Internet wifi externe au nouveau smartphone selon votre lieu (depuis un autre mobile ou depuis votre appareil ancien s’il fonctionne encore, routeur, wifi public)

6 – Si votre ancien appareil est hors d’usage, ne revendez ni ne donnez votre matériel usagé et insécurisé à personne afin d’éviter la récupération abusive de votre ancien matériel par des chaînes de traitement opaque

7 – Détruisez vous-même ou faites détruire devant vous la carte-mère de ce smartphone que vous n’utiliserez plus jamais.

De nombreuses organisations criminelles internationales ont un besoin vital de récupérer un maximum de cartes-mères de smartphones usagés pour faire fonctionner des smartphone farm, tous utilisés à des fins criminelles d’usurpation d’identité.

Autres articles

- Ouvrir un ou plusieurs autres comptes de monnaie électronique à l’étranger et résilier 100% en ligne votre service financier contrôlé par la Banque de France

- 7 conseils indispensables avec vos applis de monnaie électronique sur votre smartphone

- Quelles capacités sportives sont prioritaires pour les femmes génétiques en cas de situation d’urgence ?

- La géolocalisation et le marquage numérique physique/numérique abusifs

- Le « domain name hijacking » soit le détournement frauduleux de nom de domaine